目前越来越多的站长在关注安全问题,网络木马也越发猖狂,很多政府机构网站委托第三方检测会出现各种各样的安全风险,服务器可以自己调整,虚拟主机由于权限有限,很难自主设置,以下介绍常见的风险提醒处理方法。

针对360网站安全检测提示 X-Frame-Options头未设置的解决方法

1、htaccess文件可读。

修改apache配置文件httpd.conf

AccessFileName .htaccess

2、发现PHPINFO信息泄露漏洞。

一般是网站目录下放置了phpinfo函数文件,删除phpinfo.php

3、Tomcat示例文件未删除。

删除tomcat默认站点下的index.jsp

4、PHPSESSID已知会话确认攻击。

本身修改php.ini,将session.use_only_cookies 修改为1或者true,另外一个是cookie没有设置secure属性,解决办法仍然是修改php.ini,将session.cookie_secure修改为true,

然后重启web服务即可,但有些用户是asp程序,且已经修改也依然提示phpsessid会话攻击,没办法,为了迎合检测,只有直接从http请求上面进行封禁。

apache环境在根目录下建立.htaccess文件,设置

<IfModule php5_module> php_value session.cookie_httponly true php_value session.cookie_secure true </IfModule>

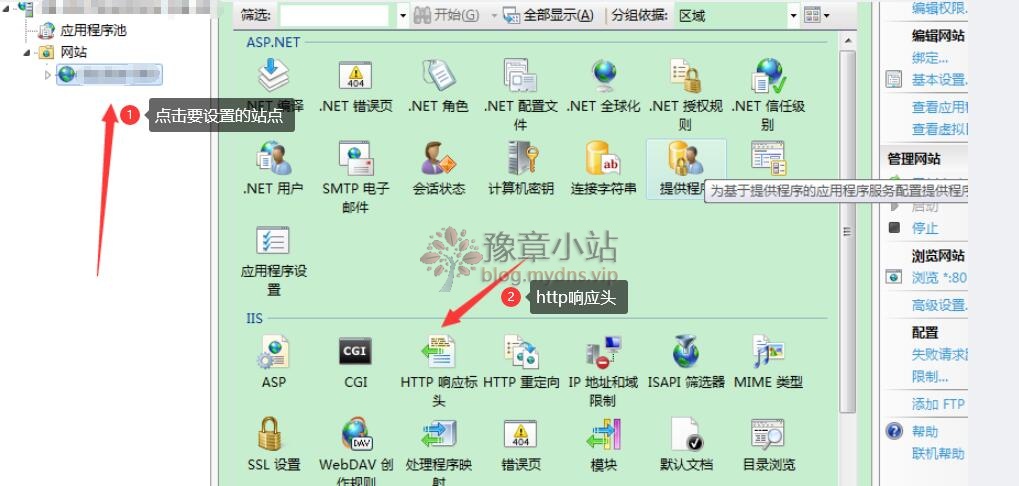

iis7及以上环境在根目录下建立web.config文件,设置

<?xml version="1.0"?> <configuration> <system.web> <httpCookies httpOnlyCookies="true" requireSSL="true" /> </system.web> </configuration>

5、Flash配置不当漏洞

修改根目录crossdomain.xml,将domain中的域名更换成自己的域名,多个域名可以写多行

<?xml version="1.0"?> <cross-domain-policy> <allow-access-from domain="*.mydns.vip" /> <allow-access-from domain="*.mydns.vip" /> </cross-domain-policy>

6、跨站脚本Xss漏洞/sql注入漏洞/代码执行漏洞

asp程序

①点击下载

②解压后,将文件放到公共文件(如数据库的连接文件)所在目录

③在公共文件页面中加入代码

<!--#include file="waf.asp"-->

php:

下载地址:

备用地址:

解压后,整个文件夹放到网站根目录

在网站的一个公用文件(如数据库的连接文件)中加入代码:

if(is_file($_SERVER['DOCUMENT_ROOT'].'/360safe/360webscan.php')){

require_once($_SERVER['DOCUMENT_ROOT'].'/360safe/360webscan.php');

} // 注意文件路径

常用PHP建站系统的公用页面

PHPCMS : \phpcms\base.php

PHPWIND: \phpwind\conf\baseconfig.php

DEDECMS: \data\common.inc.php

Discuz: \config\config_global.php

WordPress: \wp-config-sample.php

ECshop: \data\config.php

Metinfo: \include\head.php

HDwiki: \config.php

7、Swfupload.swf跨站脚本攻击漏洞

下载地址

下载压缩包解压替换Swfupload.swf,替换前备份自己的文件

以下是swfupload的源码文件,如果你自己有开发能力,也可以自己重新编译打包

下载地址

8、禁用危险的http方法,如TRACE,OPTIONS

windows 2008-2012:

在网站目录建立web.config,内容如下,如果文件已经存在,请添加红色部分。

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<security>

<requestFiltering>

<verbs allowUnlisted="true">

<add verb="OPTIONS" allowed="false"/>

<add verb="TRACE" allowed="false"/>

</verbs>

</requestFiltering>

</security>

</system.webServer>

</configuration>

windows 2003:

下载加载rewrite.dll组件,然后编辑httpd.conf ,在里面添加规则

RewriteEngine on

RewriteCond %{THE_REQUEST} ^(TRACE|OPTIONS)

RewriteRule .* - [F]

linux:

在wwwroot目录下创建.htaccess文件,内容如下,如果您已有其他规则,请添加到第一条规则

RewriteEngine On

RewriteCond %{REQUEST_METHOD} ^(TRACE|OPTIONS)

RewriteRule .* - [F]

9、其他一些开源程序漏洞

程序自身漏洞的问题,要联系程序开发人员进行检查,如果是开源的,要及时升级更新。

» 站长码字辛苦,有用点个赞吧,也可以打个赏 » 若转载请保留本文转自:豫章小站 » 《常见网站安全漏洞处理方法,Cookies没有设置httpOnly, cookie没有设置secure属性,禁用危险的http方法,如TRACE,OPTIONS》» 本文链接地址:https://blog.mydns.vip/1304.html

豫章小站

豫章小站

感谢分享~~

感谢分享~~

代码不错,学习了

跨站脚本Xss漏洞/sql注入漏洞/代码执行漏洞 php 下载不了,打不开。你们打的开吗?

https://gitee.com/mydnsvip/mydnsvip/raw/master/safe/360webscan.zip 用这个备用地址下载,那个地址是国外的

可以,谢谢

不客气

收藏了

非常棒

收藏一下。。

多谢支持

正需要,收藏一下,

哈哈

你好? 我想请你们帮助我,给我的网站增加安全! 上级网信办已经通知了,服务器存在跨站脚本漏洞。

我不知道该按他们的要求怎么做?

(上级网信办要求,一般性的建议: [1]禁用TRACE或TRACK方法,IIS可使用URLScan禁用,而Apache则可使用mod_rewrite模块禁用。 [2]禁用服务器上的PUT和DELETE方法。)

我不知道该怎么办,帮帮忙 !

按教程里面的说明设置就可以了。